Falha de segurança no Messenger

Shai Alfasi, pesquisador de segurança da ReasonLabs e palestrante do Cysource College, encontrou uma falha de segurança no Facebook Messenger que permite que invasores executem persistência no computador. Shai relatou o bug ao Facebook e eles consertaram a falha de segurança.

O bug no Messenger Desktop na versão 460.16 permite que invasores explorem o aplicativo para executar arquivos maliciosos no sistema operacional a fim de criar um método de subida para agarrar a estação e obter acesso a ela repetidamente.

É importante notar que o Facebook rapidamente corrigiu o bug e lançou uma versão revisada.

Você também pode ler sobre a falha de segurança no site the hacker news No seguinte link

Como funciona o bug?

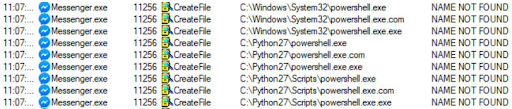

Quando você executa o aplicativo do messenger, o aplicativo gera chamadas não intencionais do PowerShell no caminho de C:\python27 Este é o caminho onde o Python está instalado, como o PowerShell.exe não vem deste caminho, nada acontecerá, mas se um invasor criar um arquivo chamado Powershell.exe que está no caminho de python27, uma execução não intencional será realizada a partir do processo de mensagens.

Como o bug é lido na pasta python27 e esta pasta pode ser acessada por qualquer usuário com qualquer permissão, um invasor que não tem privilégios de administrador pode criar uma alça estável sem um problema de permissões e desfrutar de um método de subida que pode retorná-lo à estação atacada sempre que o aplicativo messenger rodar

Utilização do bug para provar capacidade:

- Depois de criar um cavalo de Tróia simples, mudamos seu nome para Powershell.exe e o colocamos no caminho que o messenger lê dele o python.

- Ligamos a escuta para aguardar a conexão da execução do Messenger

- Ligamos o Messenger para ver se a chamada será feita e nosso arquivo malicioso será executado a fim de nos dar o controle remoto da estação

Como você pode ver, a leitura funcionou e o cavalo de Tróia nos devolveu uma conexão com a máquina remota.