Caçador de Bugs durante o curso

Maor Dayan, estudante do curso Nosso guerreiro cibernético Encontrou algumas falhas de segurança em empresas conceituadas como - IMDb, Alibaba, Fotor, Pango e tudo isso antes mesmo de concluir o curso! Estamos orgulhosos da Maor e esperamos um futuro no campo cibernético, muito sucesso ao longo do caminho! tenha uma leitura divertida.

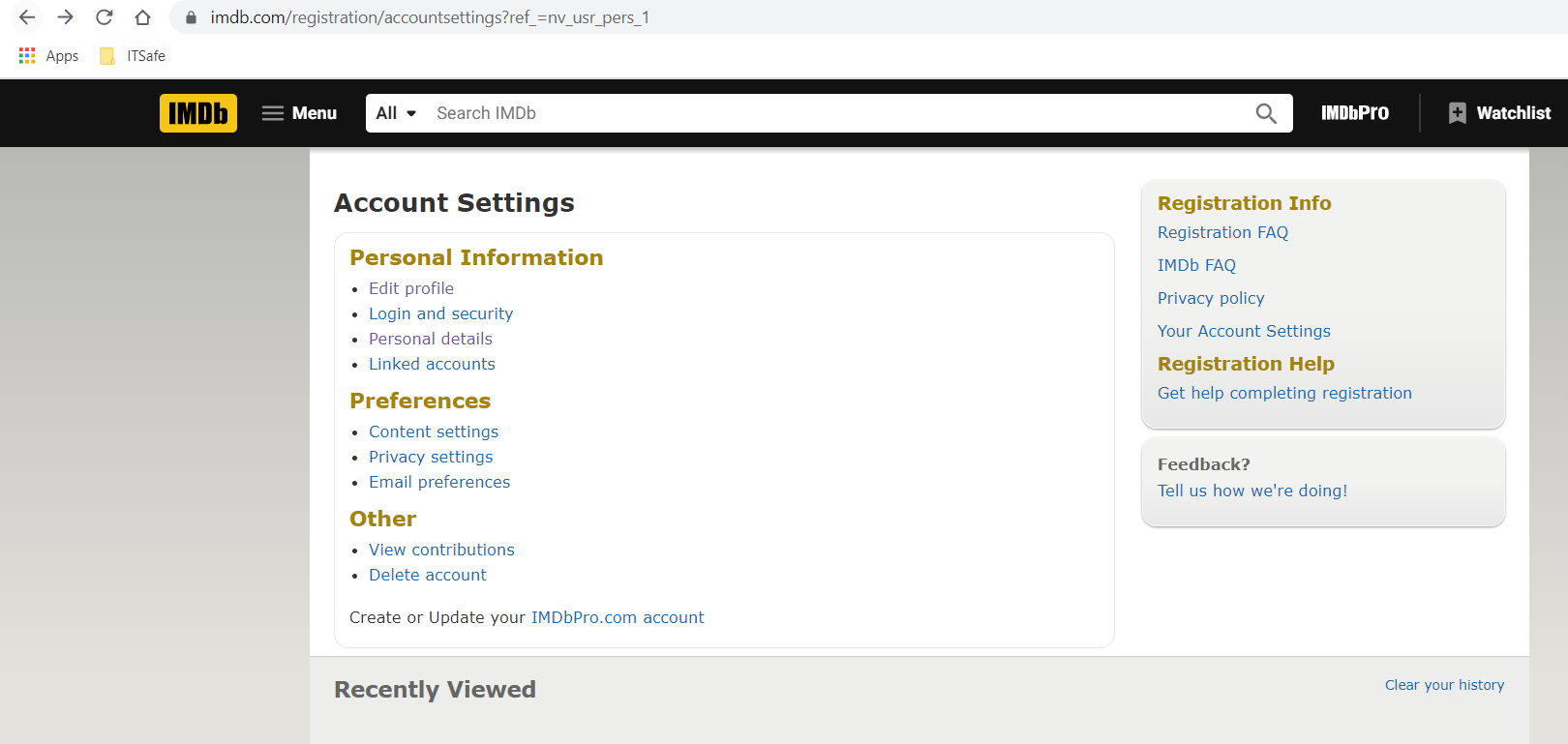

Localizar uma violação de segurança no site IMDb

IMDB Stored XSS -Todo mundo conhece o famoso site IMDb, toda vez que eu entrava no site dizia a mim mesmo que um dia iria pesquisá-lo. E aí vem o dia, recentemente atualizaram o design do site quase completamente e achei que era um ótimo momento para uma verificação de segurança.

As pessoas da área souberam imediatamente, um novo site = Novos problemas de segurança.

Comecei a pesquisa de falha de segurança nas configurações de perfil do sistema. Entrei para ver o que já pode ser configurado lá e há muito, muito para configurar...

Vi na data que acabaram de deixar o input (entrada) ״Ano״ aberto sem escolhas que eles colocam antecipadamente como o dia e mês, tentei colocar o Payload normal, sabe o-

<script>alert(1)</script>

No início não funcionou porque eles têm um limite de caracteres com maxlenght no Input, e eu senti que era muito cedo para abrir o burp suite e entender como as coisas funcionam nos bastidores como fazemos no curso.

Continuei a pesquisa do lado do cliente atravez do navegador, usei os elementos de inspeção e removi o maxlenght e reenviei meu payload (carga útil), o resultado foi surpreendente eles removeram a palavra script.

Tentei fazer o truque como em um dos desafios XSS de Roman e escrever Script dentro da palavra script da seguinte maneira:

<scr<ScRipT>ipt>alert('XSS')</scr<ScRipT>ipt>

E adivinha? funcionou!

E, novamente, nada foi codificado ou bloqueado, mas não parecia alerta, então verifiquei onde a injeção está sendo feita.

Como aprendemos no curso - você precisa entender onde o elemento é injetado na página e como o sistema é construído e foi exatamente o que fiz.

Vi que a injeção é feita no parâmetro então fechei o parâmetro e toda a tag e funcionou!

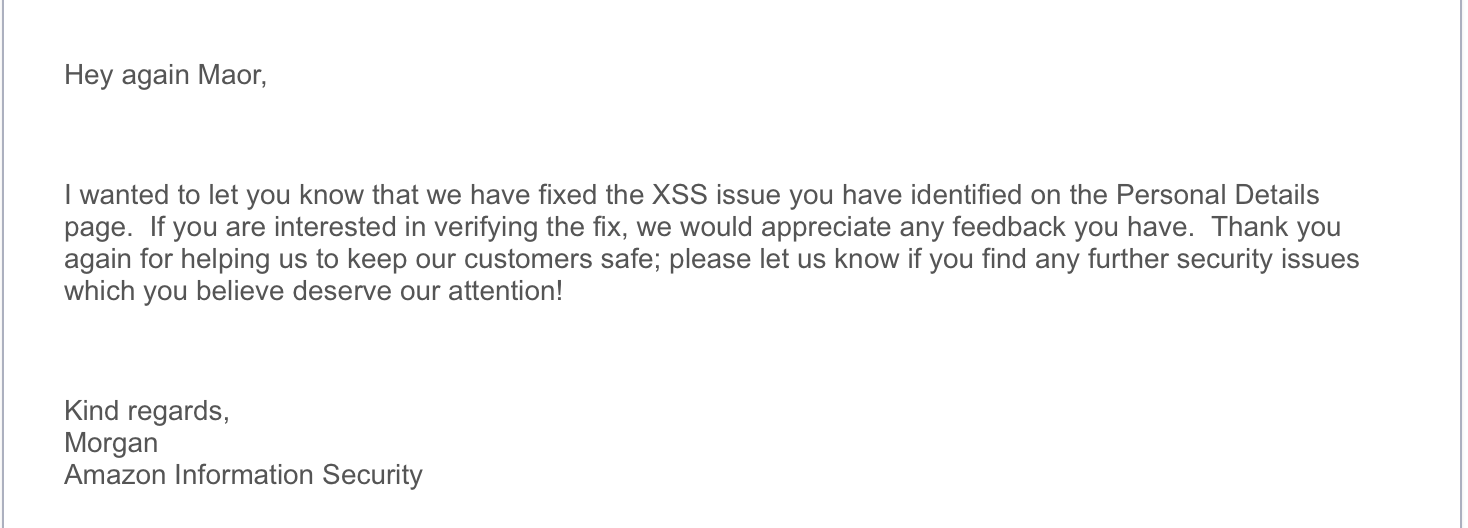

Eu imediatamente relatei para a segurança de informações da Amazon e recebi dentro de algumas horas uma nota de agradecimento e que o bug foi corrigido:

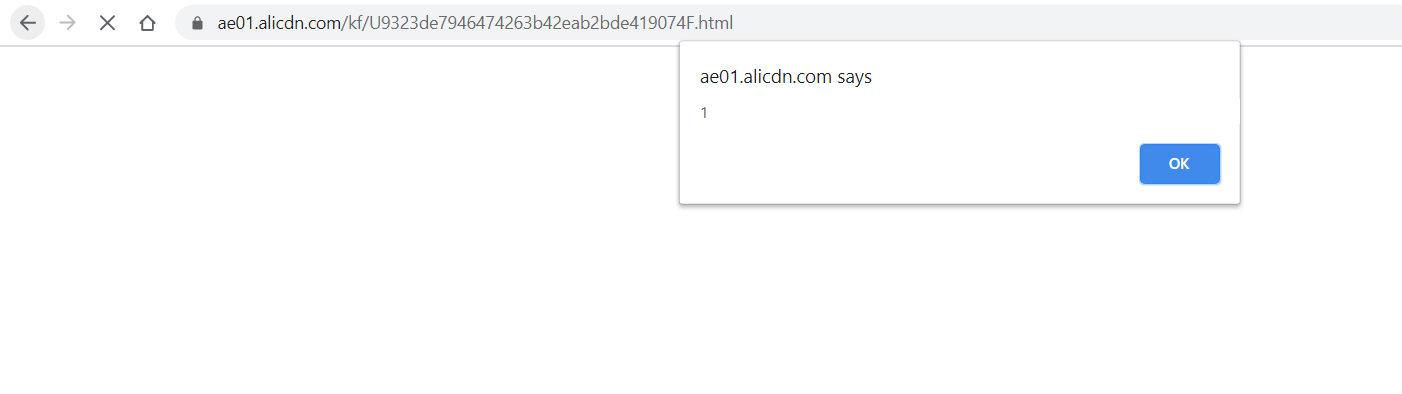

Detecção de uma violação de segurança no site do Alibaba

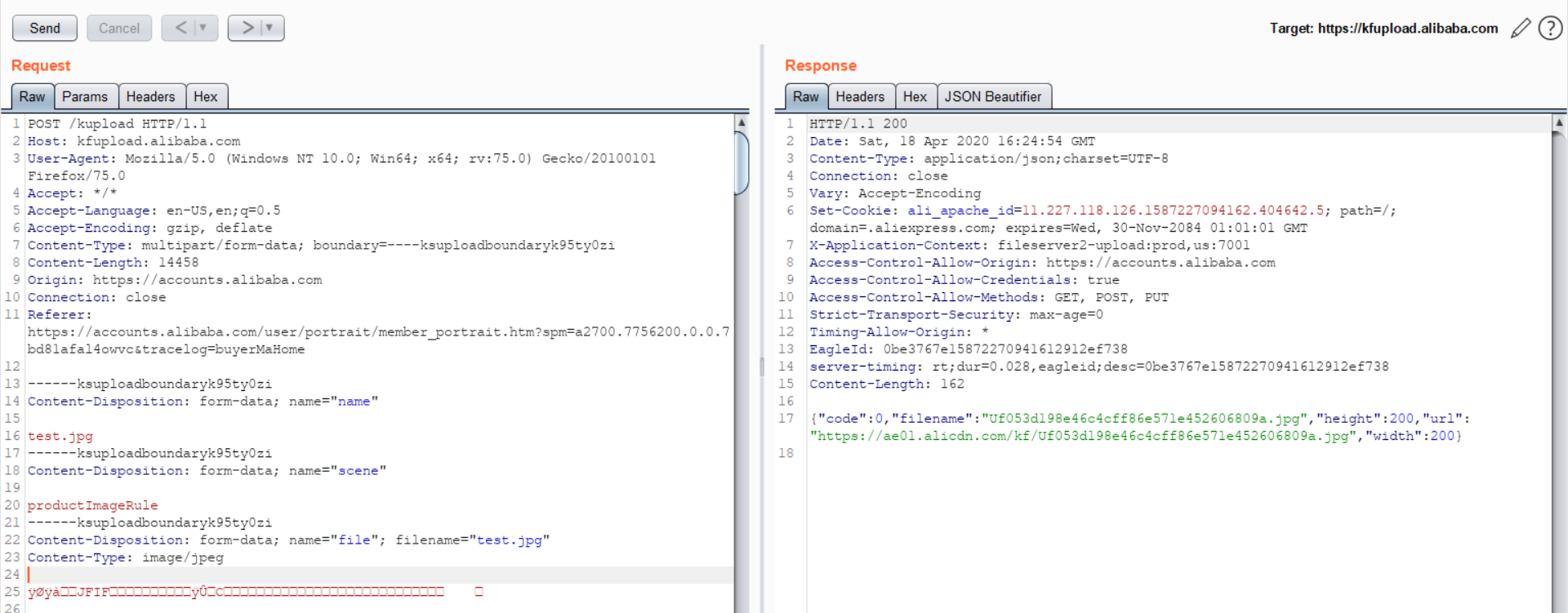

Todos estão familiarizados com o AliExpress e o Alibaba, eu entrei na minha conta de usuário e comecei a procurar por falhas de segurança. Eu tentei todos os tipos de direções sem sucesso até chegar ao perfil do usuário em profile.alibaba.com, no perfil do usuário reconheci que a imagem do perfil pode ser alterada e o mecanismo de upload de fotos geralmente é um alvo interessante para uma variedade de falhas de segurança como RCE, XSS etc....

Se você tentar fazer o upload de um arquivo que não seja jpg do lado do cliente não permitirá, mas ao mesmo tempo quem olha para as proteções do lado do cliente em tudo?

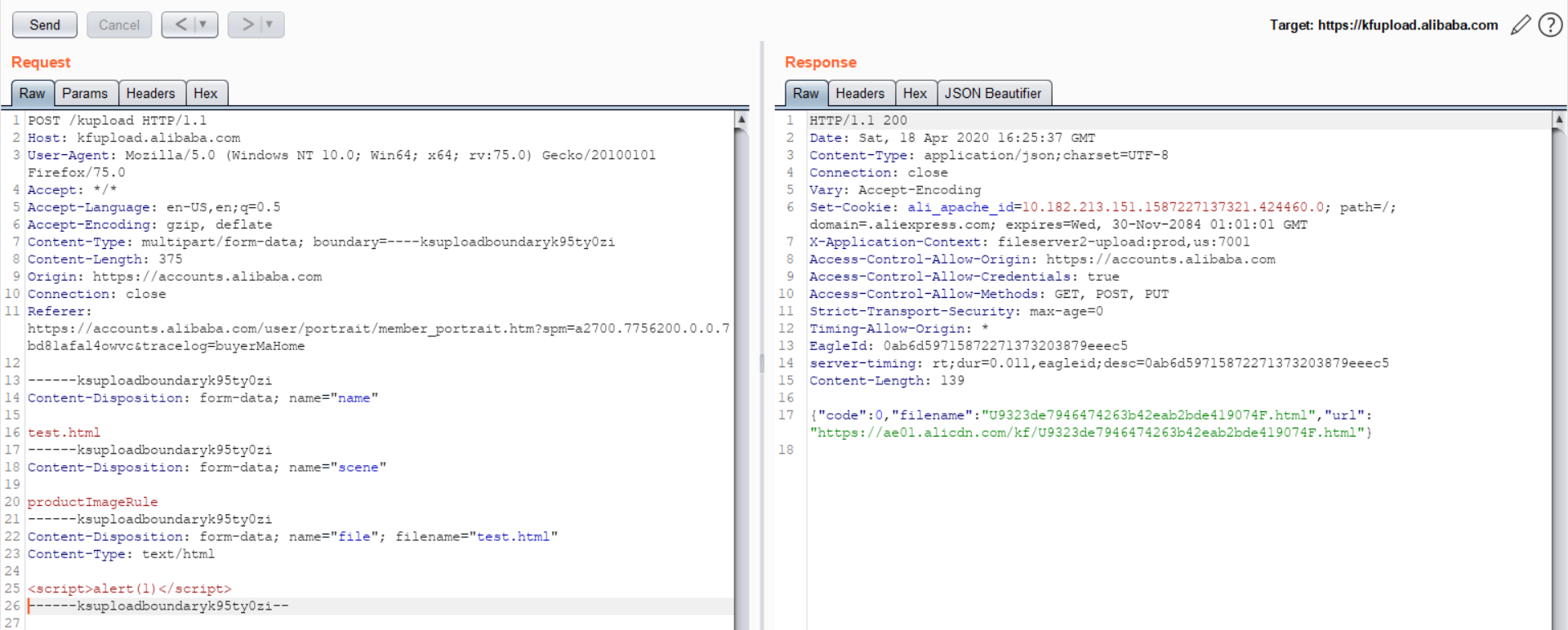

Abri o Burp Suite e tentei brincar com o pacote enviado para o lado do servidor.

Peguei as informações que aparecem ao lado do servidor e alterei o Content-Type para-text/html, Eu adicionei o payload (carga útil) simples

<script>alert(1)</script>

E eu enviei, para minha surpresa, o lado do servidor aceitou e devolveu uma URL para o arquivo enviado. Se você notar, você verá que a extensão do arquivo mudou de acordo com o arquivo que enviei-html:

Se pegarmos o link e abrirmos no navegador, parece que meu XSS funcionou!

Embora seja XSS no CDN e não forneça muitos recursos no site, ainda é uma falha de segurança simples e interessante.

Eu relatei para a Segurança do AliExpress e estou esperando o Bug Bounty pelas descobertas.

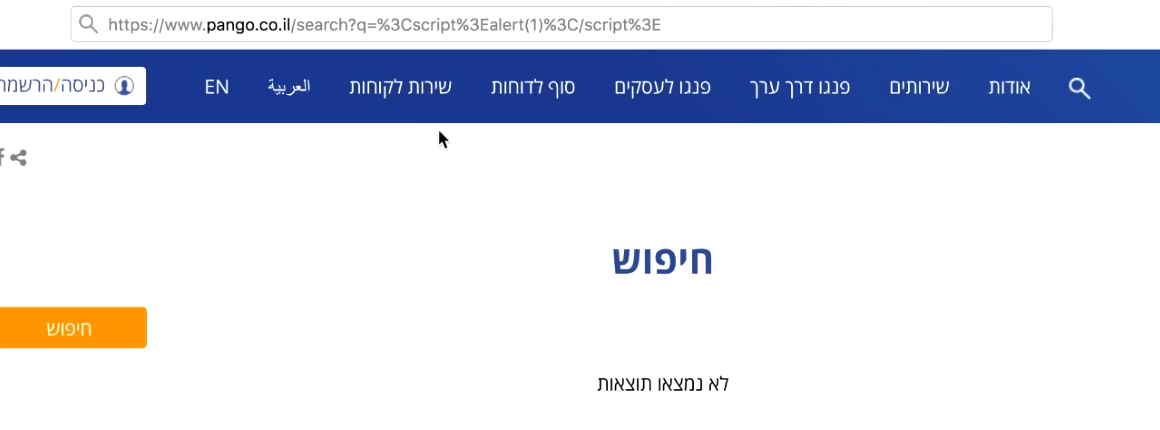

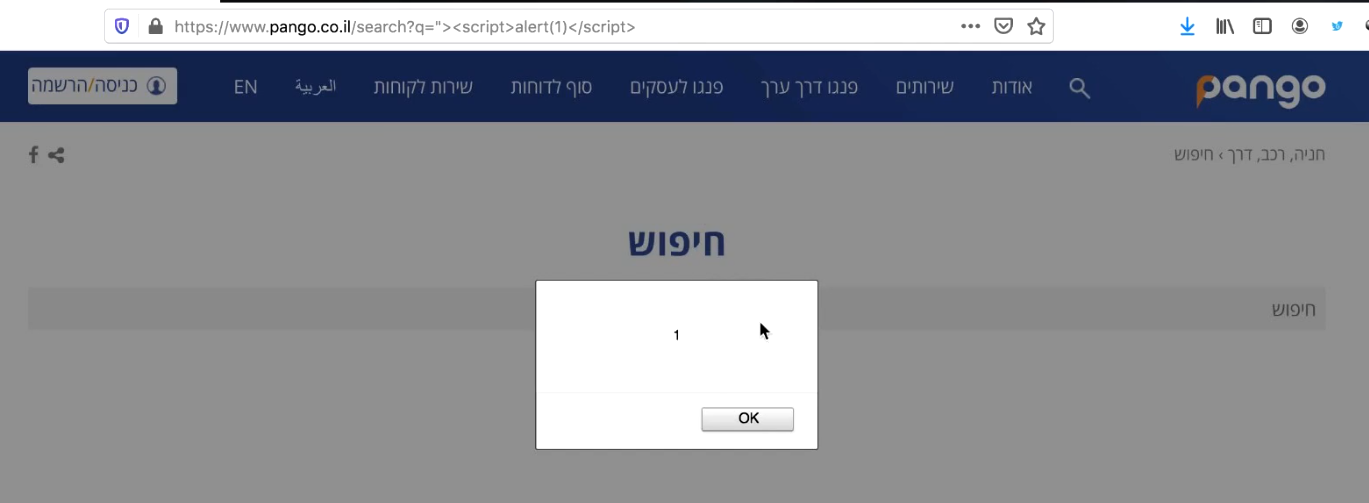

Localizar uma falha de segurança na empresa PANGO

Onde você estacionou seu XSS? Ou em suma detecção de XSS no Pango. Pango, uma empresa sobre a qual ouvi muito e até mesmo conversei no passado com seu CTO profissional sobre questões de segurança em seus sistemas. Desta vez, tive que editar os detalhes do meu carro, então entrei no site.

Cheguei à procura deles muito rapidamente, fiquei interessado em saber o que procurar .. afinal, este é um site de exibição onde tudo aparece na página principal. Na minha busca fiz um teste bem simples, como aprendi no curso <>()"= E eu procurei ver se eles codificam esses caracteres. Entrei em Exibir código-fonte e imediatamente vi que nada estava codificando e que não havia bloqueio. Imediatamente pensei que deveria relatar ao CTO! Mas é claro que o relatório precisa de provas, então adicionei Payload :

E, novamente, nada foi codificado ou bloqueado, mas não parecia alerta, então verifiquei onde a injeção está sendo feita.

Como aprendemos no curso - você precisa entender onde o elemento é injetado na página e como o sistema é construído e foi exatamente o que fiz.

Vi que a injeção é feita no parâmetro então fechei o parâmetro e toda a tag e funcionou!

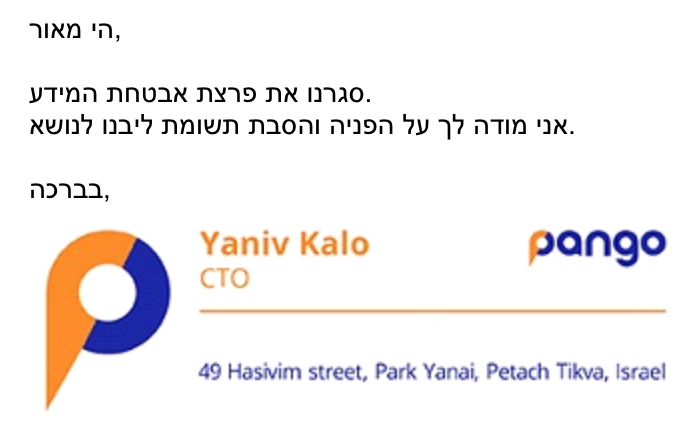

Mandei imediatamente um relatório para o CTO da empresa e logo o assunto foi de fato corrigido. Parabéns à Pango por responder rapidamente às falhas de segurança em seus sistemas! Aqui está a resposta do-CTO,

Localizar uma violação de segurança no site Fotor

Antes de encontrar esse bug de segurança, eu estava procurando um serviço com o qual estava familiarizado e que tivesse uma recompensa por bug. Já passei por serviços que utilizo porque já tenho um usuário e será mais fácil explorá-los.

Foi assim que cheguei ao fotor, que é um site de edição de fotos online, um serviço que uso ocasionalmente quando não tenho forças para abrir um projeto no Adobe Photoshop. Comecei a percorrer todas as páginas do site e a procurar em cada uma delas onde poderia localizar uma injeção de código ou talvez realizar alguma manipulação.

O site parecia muito seguro e até parecia que eles haviam pensado em tudo, todos os parâmetros que tentei alterar foram testados em um servidor. Implementado, o CSRF foi corrigido corretamente e todo o gerenciamento de sessão do usuário no sistema estava completamente normal.

Até que eu cheguei à página templates no endereço https://www.fotor.com/templates

Esta página havia uma pesquisa tão simples quanto qualquer site e, como último recurso para detectar uma falha de segurança, tentei executar uma injeção XSS simples na URL do parâmetro de consulta e, para minha surpresa, as informações voltaram na página sem codificação! Um sinal de que eles perderam o teste XSS mais simples que você pode encontrar no site! Verifiquei como e onde a injeção é feita e fechei uma tag que consegui encontrar XSS :

https://www.fotor.com/templates?query="><script>alert(1)</script>

Eu imediatamente relatei para a empresa e como um Bug Bounty me anexou a uma conta premium por um ano, uma recompensa típica para empresas que fornecem algum serviço no site. Espero que você tenha gostado pelo menos tanto quanto eu gostei do processo de aprendizagem e de localizar minhas falhas de segurança.

Saudações,

Maor Dayan